Master

Модератор

Специалисты из iYouPort, университета Мэриленда и Great Firewall Report, представили совместные отчеты, которые гласят, что в конце июля 2020 года китайские власти обновили «Великий китайский файрвол» таким образом, чтобы блокировать зашифрованные HTTPS-соединения, которые используют современные протоколы и технологии, защищающие от перехвата. В частности, под блокировку теперь попадает весь HTTPS-трафик, использующий TLS 1.3 и ESNI (Encrypted Server Name Indication).

Прочий HTTPS-трафик, использующий более старые версии протоколов, в том числе TLS 1.1 и 1.2, а также SNI (Server Name Indication), по-прежнему не блокируется. Дело в том, что это в этом случае власти могут «видеть», к какому домену пытается подключиться пользователь. Это осуществляется через просмотр поля SNI на ранних этапах HTTPS-соединений.

Если же соединение устанавливается с помощью TLS 1.3, то поле SNI можно скрыть посредством ESNI. Из-за этого фильтровать трафик становится все труднее, а китайские власти хотят контролировать контент, доступ к которому может получить население.

Исследователи пришили к выводу, что в настоящее время в Китае блокируется весь HTTPS-трафик, использующий TLS 1.3 и ESNI, а IP-адреса, участвующие в таких соединениях, получают временные баны, длительностью от двух до трех минут.

По данным экспертов, на текущей момент существует шесть методов обхода блокировок «Великого китайского файрвола», которые могут применяться как на стороне клиента (внутри приложений и ПО), так и на стороне сервера (на серверах и бэкэндах приложений).

В России также вышел законопроект о блокировке сайтов, использующих TLS 1.3, пока он находится на стадии обсуждения.

roscenzura.com

roscenzura.com

Прочий HTTPS-трафик, использующий более старые версии протоколов, в том числе TLS 1.1 и 1.2, а также SNI (Server Name Indication), по-прежнему не блокируется. Дело в том, что это в этом случае власти могут «видеть», к какому домену пытается подключиться пользователь. Это осуществляется через просмотр поля SNI на ранних этапах HTTPS-соединений.

Если же соединение устанавливается с помощью TLS 1.3, то поле SNI можно скрыть посредством ESNI. Из-за этого фильтровать трафик становится все труднее, а китайские власти хотят контролировать контент, доступ к которому может получить население.

Исследователи пришили к выводу, что в настоящее время в Китае блокируется весь HTTPS-трафик, использующий TLS 1.3 и ESNI, а IP-адреса, участвующие в таких соединениях, получают временные баны, длительностью от двух до трех минут.

По данным экспертов, на текущей момент существует шесть методов обхода блокировок «Великого китайского файрвола», которые могут применяться как на стороне клиента (внутри приложений и ПО), так и на стороне сервера (на серверах и бэкэндах приложений).

«К сожалению, данные стратегии могут оказаться недолгосрочным решением: по мере продолжения этой игры в кошки-мышки Великий файрвол, вероятно, продолжит совершенствовать свои возможности в области цензуры», — заключают исследователи

В России также вышел законопроект о блокировке сайтов, использующих TLS 1.3, пока он находится на стадии обсуждения.

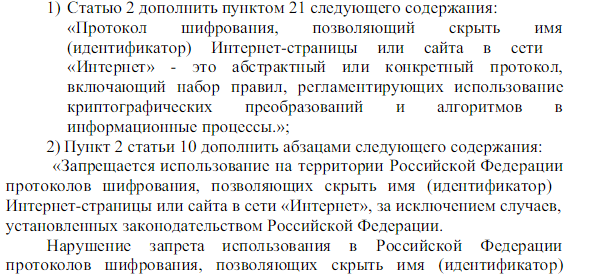

Минцифры РФ предлагают запретить скрывать домены сайтов через TLS 1.3, ESNI, DoH (DNS поверх HTTPS) и DoT (DNS поверх TLS)

Минцифры РФ (бывшее Минкомсвязи) инициировало законопроект, который запрещает использование на территории России протоколов шифрования, позволяющих скрыть домены посещаемых интернет-страниц и сайтов. Из проекта закона: В пояснительной записке к законопроекту говорится, что его принятие...